1. Ön Bilgilendirme

Bu senaryoyu Fortinet Panel girişini dış dünyaya açmak zorunda kaldığımız durumlar için uygulayabiliriz, aynı durum SSL VPN Web Arayüzü içinde uygulanabilir. Şunu da unutmamak gerekir ki, herşeyden önce normal durumlarda güvenliği maksimum seviyeye çıkarmak için, Trusted Host kullanımı ve dış erişime asla ''https'' açmamak gerekir. Buna rağmen zorunda kaldığımız durumlarda en azından aşağıda ki özelliği aktif edebiliriz.

2.Kurulum

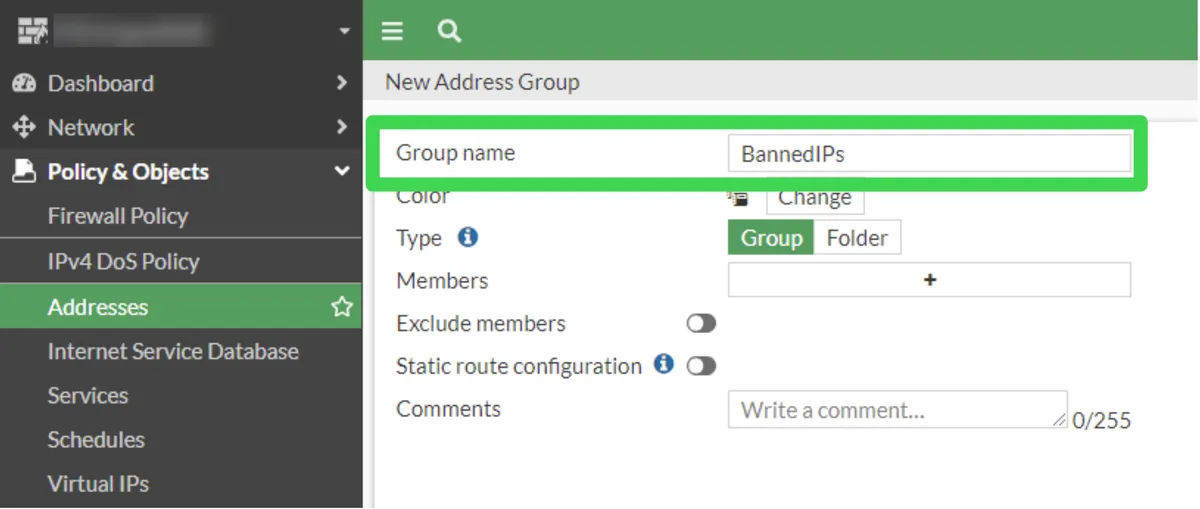

Bloklayacağımız ip adreslerini bir havuzda tutmamız gerekiyor bunun için; Fortinet Web Panelinden Solda ki menüden Policy&Objects --> Addresses-->Create New-->Address Group diyip bir adres grup eklemesi yapıyoruz.

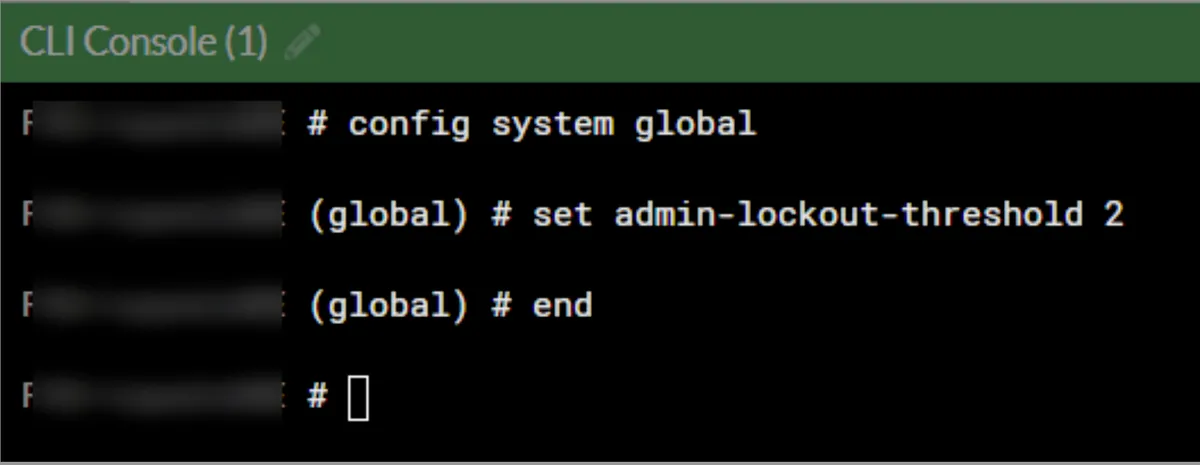

Grubumuzu oluşturduktan sonra Fortinet Web Arayüzünde sağ üst köşede bulunan CLI simgesine basarak, FortiNet'in terminaline bağlanıyoruz.

config system global

set admin-lockout-threshold 2 --> Burada verdiğimiz bu komutta kaç başarısız giriş denemesinden sonra ip adresinin banlanacağını belirtiyoruz. Ben 2 kereden sonra başarısız giriş yapmaya çalışan IP adresini banla diyorum.

end

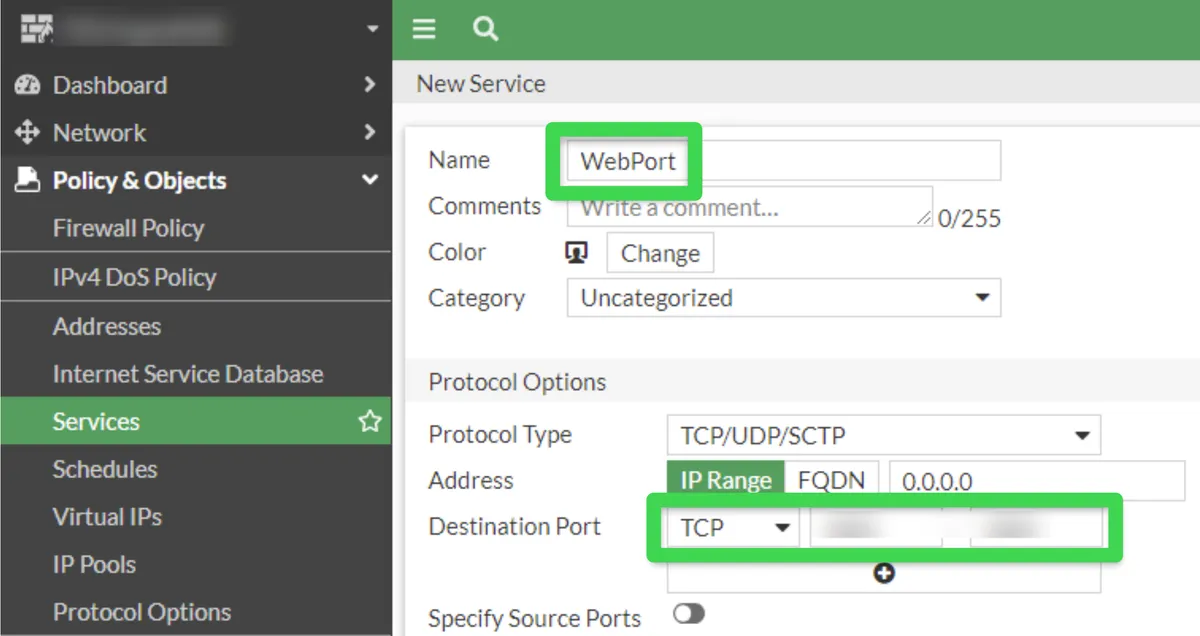

Bu kısımda ki son işlem olarak, solda ki menüden Policy&Objects --> Services-->Create New diyip local-in-policy de kullanmak için servisimizi oluşturuyoruz. Burada belirlediğimiz portumuz Web Panele erişmek için kullandığımız port, bunu yazıp servisimizi oluşturuyoruz.

3. Security Fabric Automation Oluşturma

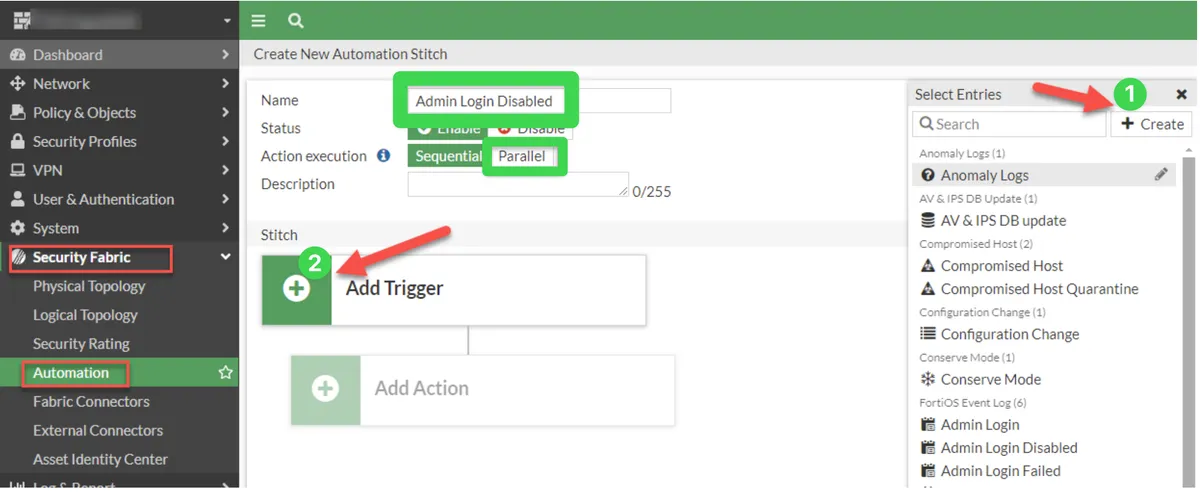

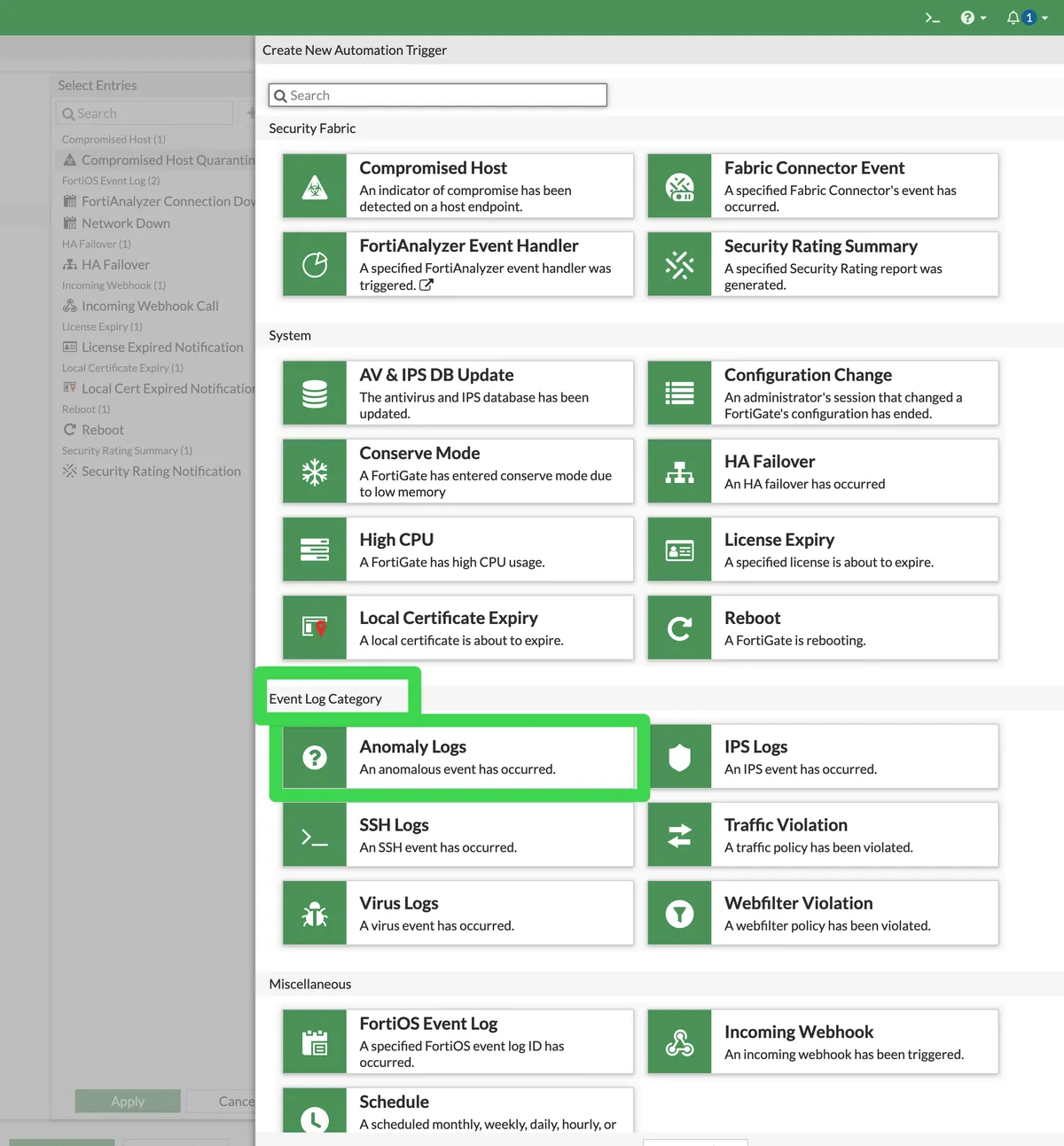

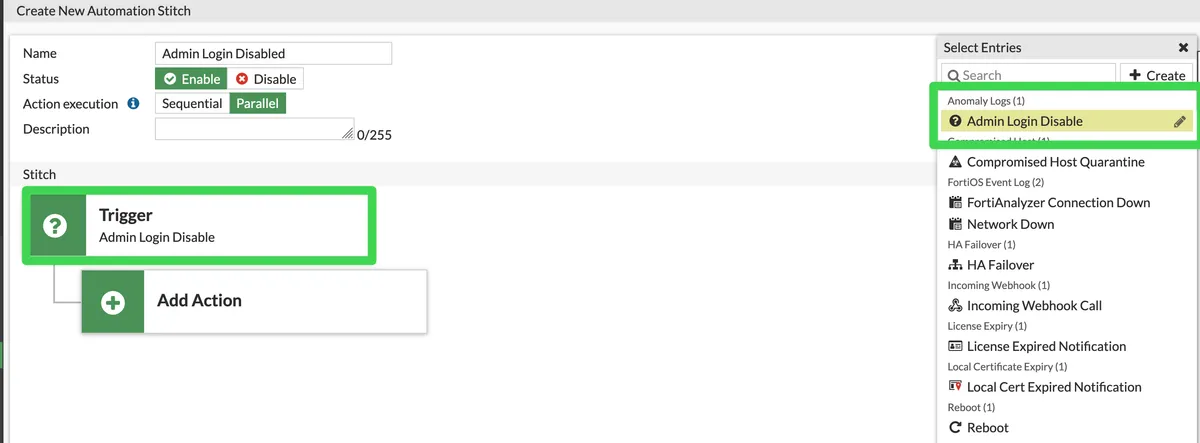

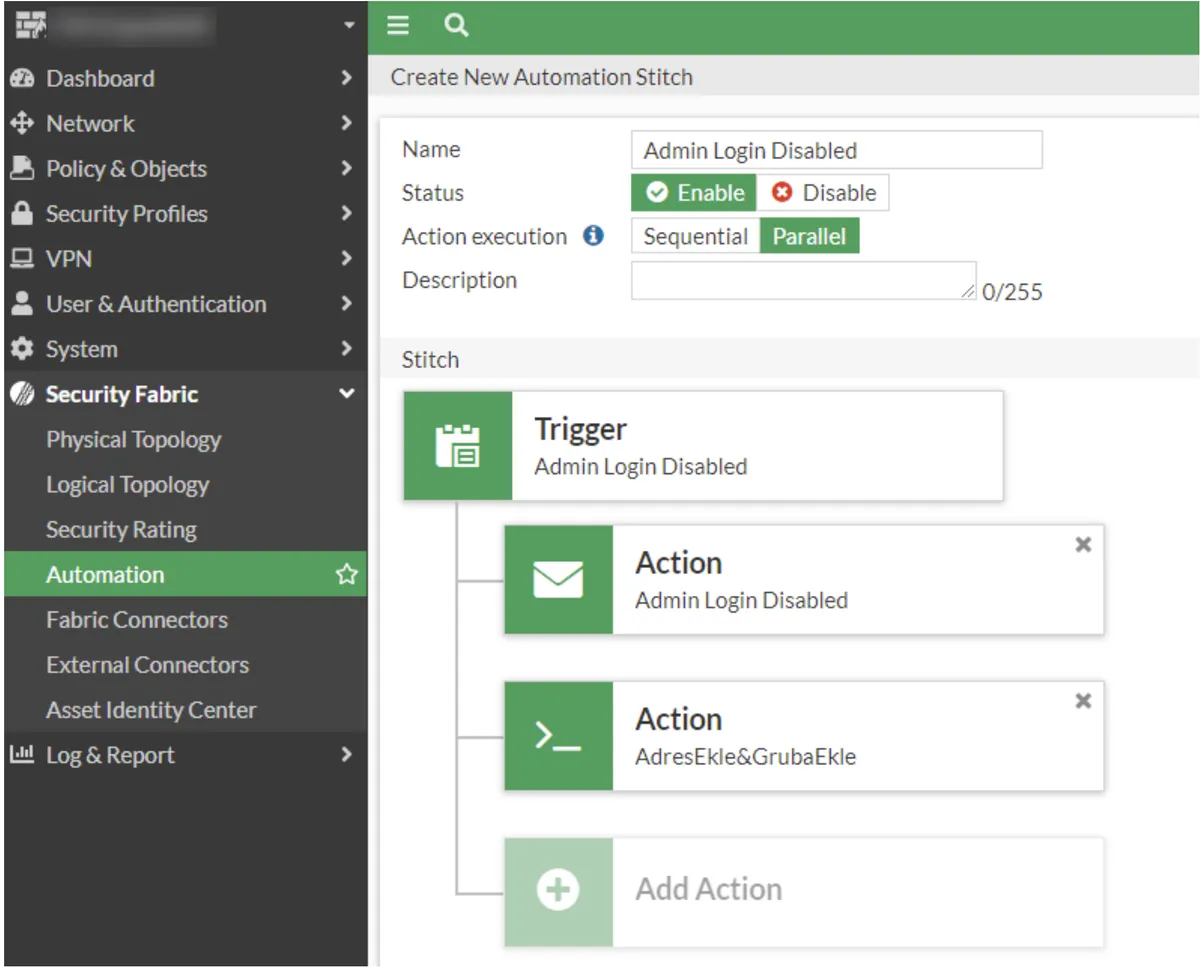

Security Fabric --> Automation-->Stitch-->Create New diyoruz. Name bölümüne bir isim belirtiyoruz. Action Execution Parallel seçiyoruz. Add Trigger dedikten sonra sağ tarafta çıkan Select Entries kısmından Create butonuna basıp, Event Log Category bölümünden ''Anomaly Logs'' kısmını seçtikten sonra bu kısımda bu event'e bir isim veriyoruz ve daha sonra Trigger olarak bunu seçip bu kısmı tamamlıyoruz.

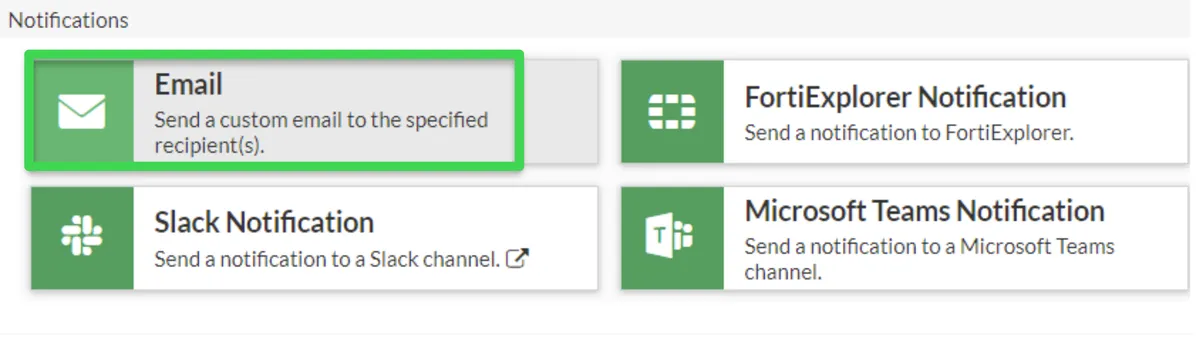

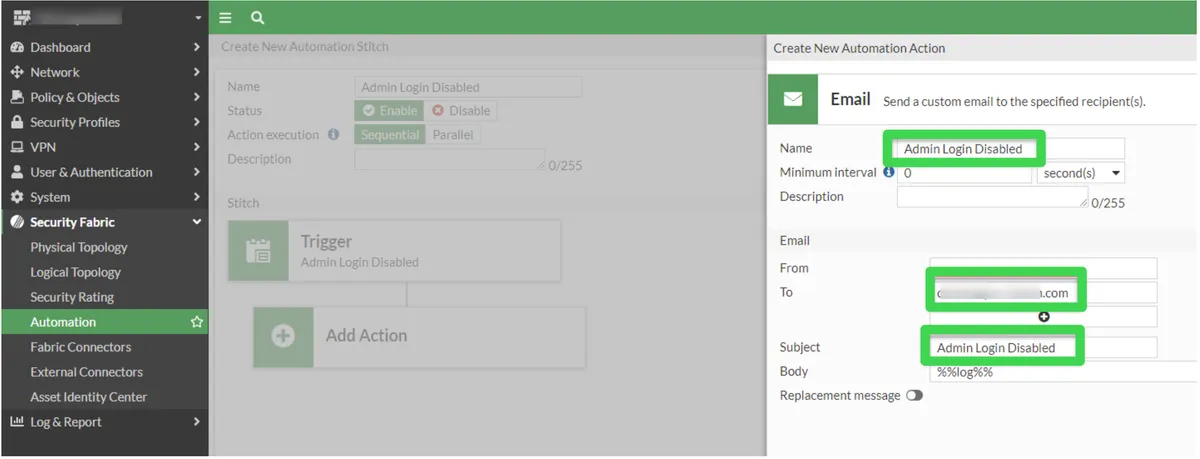

Add Action --> Sağ tarafta açılan Select Entries bölümünden Create butonuna basıyoruz ve ilk olarak Email'i seçiyoruz

Mail senaryosu için bir isim belirliyoruz. To kısmına göndereceğimiz mail adresini ve mailin konusunu yazıp tamamlıyoruz.

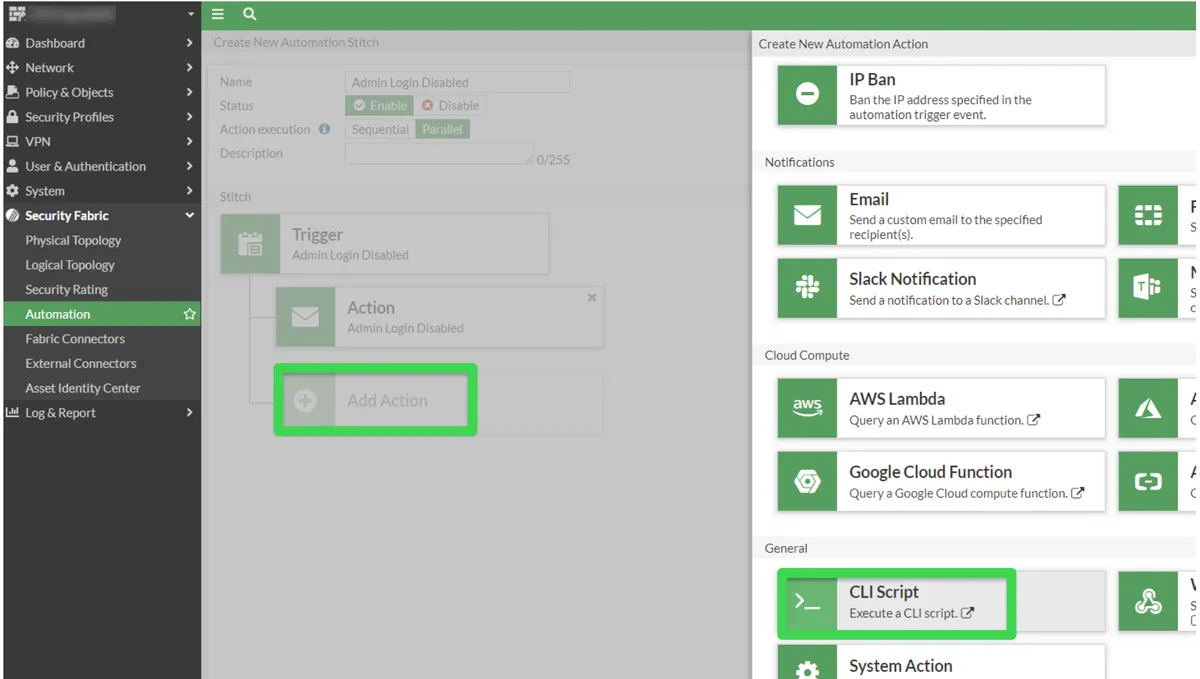

Bir adet daha Action oluşturuyoruz ve bu sefer, sağ tarafta açılan Select Entries bölümünden CLI Script seçimini yapıyoruz.

Oluşturacağımız script için bir isim veriyoruz ve ardından CLI Script bölümüne CLI komutlarımızı yazıyoruz.

config firewall address

edit %%ui%%

set subnet %%ui%% 255.255.255.255

next

end

config firewall addrgrp

edit BannedIPs

append member %%ui%%

next

endAdministrator profile kısmında super_admin'i seçiyoruz. Oluşturduğumuz Automation'nun son şekli aşağıda ki gibi oluyor.

4.Policy Oluşturma

Local-in Policy deny işlemi yapmadan önce kendi ip adresimizi ACCEPT komutu ile izinli hale getirmemiz gerekmektedir. Bunun için ilk adımda oluşturduğumuz servis portumuz olan Web portunu kullanıyoruz. Dilersek ALL diyerek tüm servisleride kapatabiliriz. Servis portu oluşturmak tamamen opsiyonel bir durum olduğunu hatırlatmak isteriz.

5.IP Adresimize ACCEPT Kuralı Oluşturma

config firewall local-in-policy

edit 1

set intf wan1

set srcaddr xxx.xx.x.x (Buraya ip adresimizi yazacağız)

set dstaddr all

set action accept

set service WebPort

set schedule always

set status enable

end6.Auto Ban IP için Deny Kuralı Oluşturma

config firewall local-in-policy

edit 2

set intf wan1

set srcaddr BannedIPs (Daha önce oluşturduğumuz grup)

set dstaddr all

set action deny

set service WebPort

set schedule always

set status enable

end7. Final

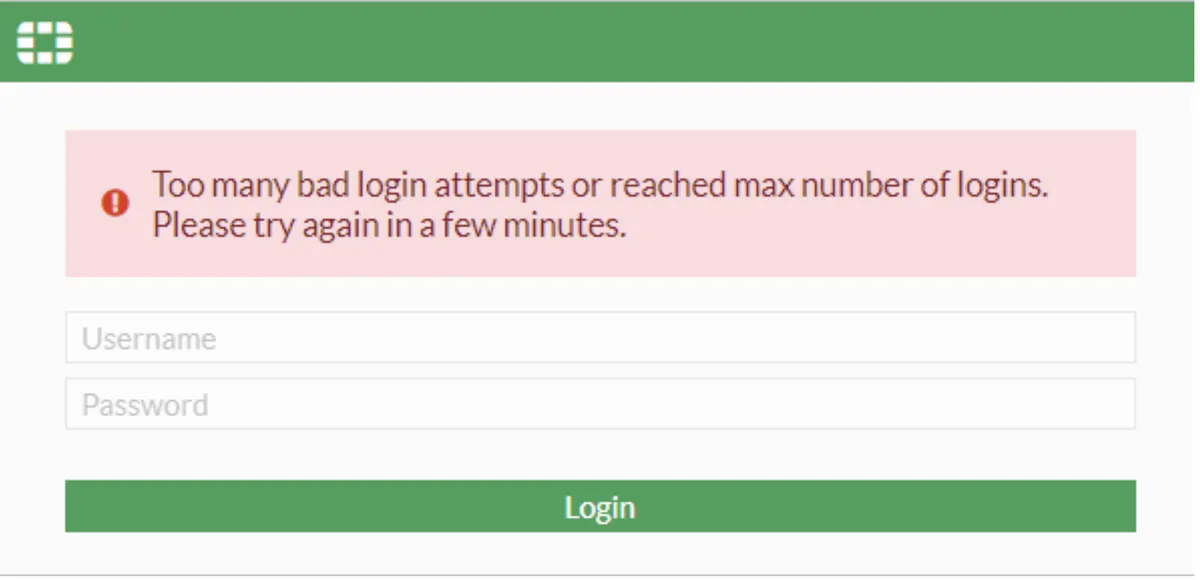

Buradaki işlemleri sırasıyla tamamladığımızda, aşağıda örneğini göreceğiniz üzere dışarıdan Fortinet Web Panele 2 kere yanlış şifre girişi yapan IP adresinin erişimi otomatik olarak kısıtlanacaktır ve aynı zamanda belirlemiş olduğumuz mail adresine de bilgilendirme maili gelecektir. Burada ki aynı işlemleri SSL-VPN Port senaryoları içinde kullanabilirsiniz.